Kryptografie Teil 2

Kontrollfragen

7. Woche (14.-18. Juni)

- Wieso nennt man die Verfahren Caesar, Vigenère und Enigma symmetrische Verfahren?

- Warum kann Caesar so leicht entschlüsselt werden?

- Wie würdest Du den Caesar-Geheimtext Nyxkenkwzpcmrsppkrbd angreifen? (Zusatzfrage: Warum stammt das Klartextwort vermutlich aus einem Text vor 1996?)

- Was ist der Schlüssel beim Caesar-Verfahren / beim Vigenère-Verfahren?

- Kannst Du die wesentlichen Bauteile der Enigma benennen? Was steht im Codebuch?

- Was ist bei der Enigma eigentlich der Schlüssel?

- Was macht die Enigma so kompliziert zu entschlüsseln (nenne 3 Gründe)?

- Auch wenn die Enigma schwierig zu entschlüsseln war, so hatte ihr System auch Schwachstellen. Kennst Du eine?

- Wie kommt es, dass man Texte durch ein Rechenverfahren mit Zahlen verschlüsseln kann?

- Was hat RSA mit Primzahlen zu tun?

- Was bedeutet asymmetrische Verschlüsselung?

- Was ist der Vorteil einer asymmetrischen Verschlüsselung?

- Welche Aussagen über die Rolle von Alice, der Empfängerin der verschlüsselten Botschaft, sind richtig?

- Alice behält ihren privaten Schlüssel für sich.

- Alice lädt ihr Schlüsselpaar in alle wichtigen Chats hoch.

- Alice berechnet ihren öffentlichen Schlüssel aus zwei großen Primzahlen und einer Quadratzahl.

- Alice berechnet ihr Schlüsselpaar aus zwei großen Primzahlen und einer weiteren Zahl.

- Alice berechnet ihr Schlüsselpaar mit Hilfe von Computerprogrammen.

- Alice entschlüsselt die Nachricht mit dem öffentlichen Schlüssel von Bob.

- Die zwei Primzahlen müssen gleich sein.

- Beim Entschlüsseln werden Zahlen potenziert.

- Alice entschlüsselt die Nachricht mit ihrem privaten Schlüssel.

- Welche Aussagen über die Rolle von Bob, dem Absender der verschlüsselten Botschaft, sind richtig?

- Bob braucht zum Senden seinen privaten Schlüssel.

- Bob braucht zum Senden den öffentlichen Schlüssel von Alice.

- Bob braucht zum Senden seinen öffentlichen Schlüssel.

- Bob erhält den öffentlichen Schlüssel von Alice durch einen berittenen Boten.

- Bob liest den öffentlichen Schlüssel von Alice in einem frei zugänglichen Medium.

- Bob kennt den öffentlichen Schlüssel von Alice nicht.

- Beim Verschlüsseln wird potenziert und ein Rest beim Dividieren berechnet.

- Beim Verschlüsseln wird die Quadratwurzel gezogen.

Übung zur RSA-Verschlüsselung

5. Woche (7.-11. Juni)

Schwachstelle von RSA

In der letzten Woche habt Ihr gelernt, wie die RSA-Verschlüsselung funktioniert. Dabei ist einem Schüler aufgefallen, dass bei diesem einfach erklärten Verfahren jede Zahl immer gleich verschlüsselt wird. Eine gute Beobachtung! Denn wenn jeder Buchstabe mit einer Zahl, zum Beispiel seinem ASCII-Wert oder Unicode, verschlüsselt wird, ist der hohe Aufwand von RSA nutzlos, denn dann kann man ja mit Häufigkeitsanalyse die häufigsten verschlüsselten Zahlen den häufigsten Buchstaben E, N, I, ... zuordnen.

Deshalb werden in der Praxis

- mehrere Buchstaben zu einer großen Zahl zusammengefasst (siehe unten)

- die Texte zusätzlich mit einem weiteren (symmetrischen) Verfahren verschlüsselt werden, z. B. AES, das wir in diesem Schuljahr nicht behandeln werden

Gruppen von mehreren Buchstaben / Zeichen

Für die Codierung der Nachricht verwenden wir in unserer Übung den ASCII eines Zeichens als Dezimalwert, der in Tabellen im Internet (Suchbegriffe: ascii tabelle) und in Eurem Tafelwerk aufgelistet ist.

Beispiele: A - 65, B - 66, a - 97, 1 (die Ziffer) - 49, Leerzeichen - 32. Vergleicht das mit Eurer ASCII-Tabelle.

Nun gruppieren wir immer zwei Zeichen der Nachricht, indem wir die ASCII-Werte hintereinander als eine Zahl lesen. Der übrige Buchstabe bei ungerader Anzahl wird durch 000 ergänzt.

Beispiel: Der Klartext sei CzG. Die ASCII-Werte sind 67, 122, 71.

Codiert besteht also die Klartextbotschaft aus den beiden Zahlen 67122 und 71000.

Erzeugung des RSA-Schlüsselpaars

Für das weitere Verfahren habe ich Euch ein Formular hochgeladen, das Ihr Euch am besten ausdruckt und in die Schule mitbringt (falls Ihr keinen Drucker habt, könnt Ihr in der Schule noch drucken).

Weil unsere Klartextnachrichten x nun aus Zahlen bestehen, die maximal 255*255 groß sind, aber kleiner als das Produkt n=p*q der beiden Primzahlen müssen, wählt Ihr zwei verschiedene dreistellige Primzahlen über 500, um das Schlüsselpaar zu erzeugen. Jetzt werden die Zahlen schnell sehr groß, aber keine Sorge, das Programm Wolfram Alpha rechnet mit sehr großen Zahlen genau.

Beispiel: Ich wähle p=661, q=769. Dann ist n=661*769=508309, m=660*768=506880

Als zu m teilerfremde Zahl a nehme ich eine große Primzahl, die knapp unter 506880 liegt: a=406177.

Ihr findet große Primzahlen auf einer Webseite unter dem Suchbegriff "Primzahlen bis 1000000".

Jetzt steht der öffentliche Schlüssel fest: n=508309, a=406177

Nun berechne ich meinen privaten Schlüssel: Gesucht ist ein Vielfaches von a, das beim Teilen durch 506880 den Rest 1 ergibt. Da die Zahlen so groß sind, hilft uns wieder Wolfram Alpha mit der Suche nach b, indem ich die Formel eingebe (eine Tabelle würde jetzt zu lang werden):

Damit ist der private Schlüssel b=174433 mit n=508309.

Nachrichtenaustausch

Nun wird der öffentliche Schlüssel von Alice an Bob geschickt, der seine Nachricht damit verschlüsselt und als y an Alice schickt. Alice entschlüsselt die Geheimtextbotschaft mit ihrem privaten Schlüssel.

Beispiel:

Bob schreibt die obige Nachricht 67122 und 71000 und verschlüsselt sie:

y=x^a (mod n)

y=67122 ^ 406177 (mod 508309) = 203484 (erste Zahl des Geheimtextes)

y=71000 ^ 406177 (mod 508309) = 87749 (zweite Zahl)

und schickt Alice diese beiden Zahlen, gern über einen öffentlichen Kanal.

Alice entschlüsselt und setzt also diese Zahlen in ihre Formel ein:

x=y^b (mod n)

x=203484^174433 (mod 508309) = 67122 (erste Zahl des Klartextes)

x=87749^174433 (mod 508309) = 71000 (zweite Zahl)

Nun bildet Alice in jeder Zahl von links immer Zahlen unter 256. Bei sehr kleinen ASCII-Werten kann es wenige Mehrdeutigkeiten geben, die sich aber durch Ausprobieren auflösen.

Diese Zahlen sind 67, 122, 71, 000, womit die Botschaft entschlüsselt ist: CzG

Übung in der Stunde

Für diese Übung ist viel Konzentration und Disziplin notwendig. Ihr werdet aber sehen, dass die konzentrierte Tätigkeit Spaß machen wird.

In dieser Woche seid Ihr in der Schule und bildet fünf Zweiergruppen (in einer Klasse ist eine Dreiergruppe dabei). Jede Gruppe arbeitet zusammen; es ist immer eine(r) dabei, der/die die RSA-Hausaufgabe schon richtig gelöst hat. Wichtig ist, dass alle in der Gruppe das Verfahren verstehen!

- Zuerst berechnet Ihr nach der obigen Anleitung Euer RSA-Schlüsselpaar. Die Zahl b behaltet Ihr natürlich für Euch. Eure Rolle ist jetzt Alice.

Der öffentliche Bereich ist unser Sdui-Gruppenchat. Hier werden die öffentlichen Schlüssel (n, a) und die Geheimbotschaften y ausgetauscht, sonst nichts, höchstens Fragen zum Ablauf. Ihr könnt Sdui auf dem Smartphone betreiben, wenn möglich, dann müsst Ihr Euch nicht in der Schule anmelden. Ansonsten vergesst nicht Euer Sdui-Passwort mitzubringen! - Nun schreibt Ihr in den öffentlichen Bereich Euren öffentlichen Schlüssel mit der Nachricht: "Gruppe 1 = Maria und Norbert haben n=... und a=... als öffentlichen Schlüssel.". Wichtig: b dürft Ihr nicht verraten! Eure Rolle ist immer noch Alice.

- Nun denkt Ihr Euch eine kurze Textnachricht aus (max. 10 Zeichen, sonst schafft Ihr die Rechnungen nicht in der Zeit. Jetzt habt Ihr die Rolle von Bob. Bildet die Zahlen x aus den ASCII-Werten wie oben beschrieben.

- Gruppe 1 nimmt jetzt den öffentlichen Schlüssel von Gruppe 2, 2 von 3, 3 von 4, 4 von 5 und 5 von 1. Verschlüsselt Eure Nachricht und bildet die Folge der Zahlen y. Rolle: Bob

- Schickt die Geheimbotschaft (die Zahlen y) im öffentlichen Bereich an die Gruppe mit der um 1 höheren Zahl (5 schickt an 1). "An Gruppe 2: Die Botschaft lautet yyyyyyyy, yyyy, yyyyy, yyy" (wie gesagt, max. 5 Zahlen). Rolle ist immer noch Bob.

- Nun habt Ihr bald selbst eine verschlüsselte Nachricht und nehmt wieder die Rolle von Alice ein. Entschlüsselt die Nachricht mit Eurem privaten Schlüssel b und bildet die Zeichen aus den ASCII-Werten. Die Botschaft sollte für Euch einen Sinn ergeben.

- Ich schicke Euch ebenso einen öffentlichen Schlüssel und verschlüsselte Nachrichten. Schickt mir Nachrichten und entschlüsselt meine.

Ich wünsche Euch viel Erfolg!

Asymmetrische Verschlüsselung

4. Woche (17.-23. Mai)

Unsere bisher betrachteten Verfahren der Kryptografie basieren auf der Idee, dem Sender und dem Empfänger einen gemeinsam verwendeten Schlüssel an die Hand zu geben. Ver- und Entschlüsselung geschehen mit dem gleichen Schlüssel. Das bezeichnet man als symmetrische Verschlüsselung.

Ein Problem ist hier, den Schlüssel geheim übergeben zu müssen, das heißt auch, auf einem anderen Kanal als die Nachricht. Bei der Enigma mussten die gedruckten Codebücher unter Bewaffnung an die militärischen Einheiten verteilt werden, der Geheimtext wurde öffentlich als Funkspruch versendet. Bei unserer Übung der letzten Woche habt Ihr den Schlüssel einzeln über den Sdui-Chat erhalten, den Geheimtext dagegen über eine E-Mail.

Den Schlüssel öffentlich versenden ...

... ist das überhaupt möglich? Ihn sogar auf einer Webseite zum Download anbieten? Das geht, und in dieser Woche werden wir sehen, wie.

Idee eines fast unknackbaren Schlüssels

Die zündende Idee kam in den 1970er Jahren auf. Man kann Zahlen einfach und schnell multiplizieren, aber die Faktoren wieder zu ermitteln, kann ziemlich lange dauern. Ich habe Euch ein Programm geschrieben, das gegebene Zahlen (Vielfache von 10 + 1) in ihre Primfaktoren zerlegt und dabei die Zeit misst.

In dem Diagramm ist die Rechenzeit über die Anzahl der Nullen in der gegebenen Zahl minus Eins aufgetragen. Rechts sieht man, wie sich die Rechenzeit nach Einfügen der nächsten Null vervielfacht. Daran sieht man das exponentielle Wachstum (immer etwa mal 3), das wir aus den Pandemieberichten kennen. Beim Verschlüsseln ist es nicht gefährlich, sondern sogar gut: Wir müssen die Zahlen nur recht groß machen, dann dauert das Ermitteln der Primfaktoren so lange, dass es kein Computer herausbekommt, solange die Nachricht gebraucht wird.

Am besten sind zwei etwa gleich große riesige Primzahlen, die multipliziert werden. Riesig heißt hier: viele hundert Stellen. Dann ist das Produkt einfach zu groß zum Zerlegen.

So funktioniert RSA

Das RSA-Verfahren nutzt das Multiplizieren großer Primzahlen und einige weitere Techniken. Ich erkläre es Euch in diesem Film, den Ihr aufmerksam anseht und Euch Notizen macht (10 min reine Filmdauer).

Ergänzung zur Erläuterung:

Der öffentliche Schlüssel von Alice besteht aus den Zahlen n und a,

der private Schlüssel von Alice ist die Zahl b.

Nehmt Euch die Zeit, den Ver- und Entschlüsselungsvorgang zu verstehen. Schreibt das Beispiel auf und rechnet alle Schritte nach. Wenn Ihr Fragen habt, dann stehe ich im Chat oder per E-Mail zur Verfügung.

Aufgabe 1: Was bedeuten die Buchtaben R, S und A im RSA-Verfahren?

Aufgabe 2: (für BastlerInnen) Wer gern die Flash-Animation ausprobieren möchte, kann das in folgenden Schritten tun:

- Auf der Seite https://ruffle.rs/#releases das Plugin herunterladen (Browser Extension) und entpacken

(hier für Chrome)

die entpackte Erweiterung laden (Weitere Tools/Erweiterungen, Entwicklermodus einschalten)- die Webseite https://www.mathe-online.at/materialien/Franz.Embacher/files/RSA/ öffnen und damit arbeiten, z. B. das Filmbeispiel nachrechnen

Aufgabe 3: Rechne das Beispiel aus dem Film nach (Anleitung siehe Aufgabe 4). Das geht auch ohne die Flash-Animation, einfach mit einem Blatt Papier und dem Computer.

Aufgabe 4: Wähle eigene Zahlen: Die Primzahlen p und q, berechne daraus n und m und wähle eine teilerfremde Zahl a (Primzahlen gehen da immer).

- Notiere den öffentlichen Schlüssel.

- Nimm eine (kleine) Zahl als Nachricht von Bob. Verschlüssle sie nach der Formel. Nutze Wolfram Alpha für die großen Zahlen und schreibe die Geheimtextnachricht (die Zahl also) auf. (bis hierher sollten das alle schaffen)

- (schwieriger) Lass Alice den privaten Schlüssel b errechnen. Mache dazu ein Rechenblatt wie im Film (Excel oder Libre/OpenOffice).

- (schwieriger) Berechne die Klartextbotschaft von Bob aus der Geheimtextbotschaft mit Wolfram Alpha. Wenn sie wieder herauskommt, stimmt die Rechnung.

Die beiden schwierigen Aufgaben sind freiwillig. Ich bin gespannt, wer sie schafft!

Schickt Eure Ergebnisse bis Freitag 21. 5. an mich. Viel Erfolg! Bei Fragen stehe ich gerne im Chat oder per E-Mail zur Verfügung.

Die Entschlüsselung der Enigma

3. Woche (10.-12. Mai 2021)

Wie schon in der letzten Woche erwähnt, schien die Enigma unknackbar. Wie sie doch entschlüsselt werden konnte, ist in zahlreichen Berichten beschrieben und mittlerweile auch in Büchern, Filmen und Podcasts spannend erzählt.

Einige Quellen empfehle ich Euch hier, sicher findet Ihr aber auch noch gute, vielleicht im heimischen Bücherschrank oder in den unerschöpflichen Internetressourcen.

Dieser Bericht der Zeitschrift GEO ist sehr umfangreich. Die Seite Kryptowissen berichtet ebenso. Im Spiegel gab es vor gut 2 Jahren diesen Beitrag.

Der Schriftsteller Rolf Hochhuth schrieb den Roman Alan Turing (Rowohlt Verlag 1998/2015).

Informiert Euch gut und beantwortet folgende Fragen:

Aufgabe 1: Was hat es mit der "Turing-Bombe" und dem "Colossus" auf sich? Schreibe in Stichpunkten, was das für Geräte sind und was sie können.

Aufgabe 2: Nenne drei Schwachstellen der Verschlüsselung der Enigma.

Download der Enigma: Wer das Cryptool nicht installieren konnte, darf sich hier die Enigma-Simulation separat herunterladen (Exe-Datei für Windows, einfach starten ohne Installation - "weitere Informationen - trotzdem ausführen"). Mit freundlicher Genehmigung des Cryptool-Projektleiters Prof. Bernhard Esslinger, an den ein herzlicher Dank geht.

Die Lösungen schickst Du bis 12. 5. 2021 an die bekannte E-Mail-Adresse.

Für die Links kann ich leider keine Gewähr übernehmen, da sie in der Verantwortung der Anbieter liegen.

Die Enigma - eine elektromechanische Maschine

2. Woche (3.-7. Mai 2021)

Zum beginnenden 20. Jahrhundert entstanden mit der Nutzbarmachung des elektrischen Stroms (hier war die Glühlampe für die Enigma entscheidend) und einer verbesserten Präzisionsmechanik neue Ideen, die teils ausgeklügelten alten Verfahren der Verschlüsselung auf eine neue Qualitätsstufe zu heben. Herausragendes Beispiel war die 1918 von dem deutschen Ingenieur Arthur Scherbius entwickelte Verschlüsselungsmaschine Enigma (griech. "Rätsel"). Wir betrachten sie näher, weil sie im II. Weltkrieg von der deutschen Wehrmacht neben dem Tastfunk mit Morsezeichen als Basis der Kommunikation genutzt wurde, für unknackbar gehalten wurde und schließlich ohne Wissen der Deutschen von britischen Kryptographen entschlüsselt wurde. Die Bedeutung der Entschlüsselung für die Verkürzung des Krieges wird sehr hoch eingeschätzt (man schätzt 2 Jahre).

Die spannende Geschichte der Enigma und ihrer Entschlüsselung ist in einer stattlichen Anzahl Büchern, Filmen und anderen Kunstwerken verewigt und mittlerweile gut bekannt.

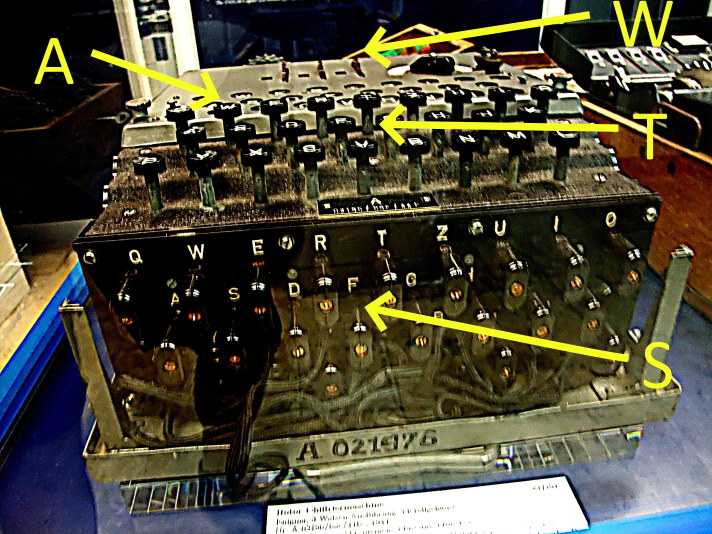

Auf dem Bild seht Ihr das Gerät, das ich im Deutschen Museum in München aufgenommen habe. Es sieht einer Schreibmaschine ähnlich, die im Prinzip die heutige Tastaturanordnung besitzt. Die Maschine hatte einen Stromanschluss und war in ein Holzgehäuse mit Griff zum Tragen eingebaut. Auf der Oberseite sieht man die Tastatur (T), dahinter die Anzeige (A) mit Lampen, die durchscheinende Buchstaben hinterleuchten. Die Anzeige war von der gleichen Anordnung wie die Tastatur.

Ganz hinten schauen drei drehbare Walzen (W) aus dem Gehäuse. Jede Walze vermischt das Alphabet auf eine bestimmte Weise.

Auf der Vorderseite ist noch ein Steckerbrett (S) zu sehen, mit dem bestimmte Buchstaben verbunden wurden und so vor der eigentlichen Verschlüsselung mit den Walzen noch eine erste Verschlüsselung erhielten.

So arbeitet die Enigma

In der Funkstelle arbeitet ein Funker, der die Nachrichten Buchstabe für Buchstabe in die Enigma eingibt und die verschlüsselte Botschaft mit einer Morsetaste (eine Art Maus mit einer Taste) ins Funkgerät gibt. Dazu drückt er kurze und lange Signale, die an der Empfangsstelle als Pieptöne gehört und mitgeschrieben werden. Dort sitzt wieder ein Funker, der die empfangenen Buchstaben beim Hören mitschreibt und dann in die Enigma eingibt. Die angezeigten Buchstaben werden wiederum mitgeschrieben - mit Bleistift und Papier, versteht sich.

Die verwendeten Walzen und ihre Ersteinstellung des Tages sowie die Steckerbrett-Kombinationen stehen in einem Codebuch, das für einen bestimmten Zeitraum gilt und dann ausgewechselt wird. Das Codebuch ist fast noch wichtiger als die Maschine und darf auf keinen Fall in fremde Hände fallen, da sonst die Verschlüsselung sinnlos wird.

Ein gedrückter Buchstabe verbindet einen elektrischen Kontakt mit der ersten Walze, die aus dem ersten Buchstaben einen bestimmten anderen macht, die Leitung geht zur zweiten und dritten Walze und zu einer vierten im Inneren, die das Signal zu den vorangegangenen Walzen zurückschickt (Umkehrwalze). Schließlich passiert der Strom wieder die erste Walze und wird zu einer passenden Lampe der Anzeige verbunden, die im Augenblick des Drückens der Taste ihren Buchstaben beleuchtet. Während dieses Vorgangs dreht sich die erste Walze um einen Buchstaben weiter. Ist die erste eine volle Drehung weiter, so folgt die zweite usw., wie bei einem mechanischen Kilometerzähler.

So wird entschlüsselt

Der erhaltene Geheimtext wird einfach in die Enigma eingegeben, die die gleichen Einstellungen wie beim Verschlüsseln hat. Sodann erscheint wegen der Umkehrwalze genau die Klartextbotschaft. Einfach!

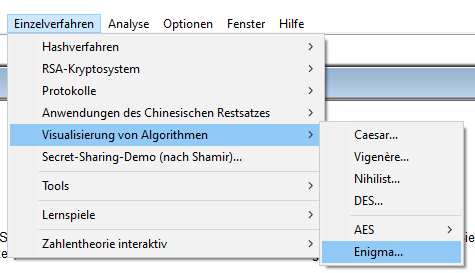

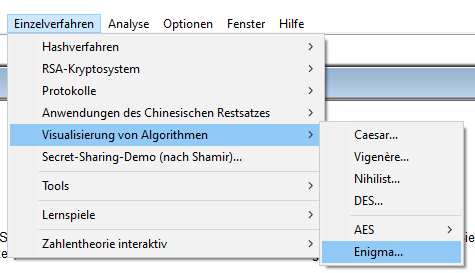

In Cryptool 1 findet Ihr eine gelungene Simulation der Maschine. Im Menü Einzelverfahren/Visualisierung.../Enigma findet Ihr sie.

Wer das Programm nicht installiert hat, kann die Simulation von 101computing nehmen, sie funktioniert im wesentlichen gleich (nimm die M3).

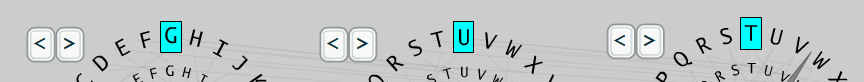

Am oberen Rand sind die Walzen (Rotoren) zu sehen. Man dreht die Einstellung für jede Walze von links nach rechts gedacht zurecht und tippt dann die Nachricht. Beispiel:

Schlüssel: GUT, das Steckerbrett benutzen wir nicht.

Klartext: SCHULE

Geheimtext:MPLHZD

Die letzte Walze hat sich jetzt bis zum Z weitergedreht. Drehe sie zum T zurück und gib den Geheimtext wieder ein. Es muss wieder SCHULE herauskommen. Probiere das aus.

Aufgaben

Der Schlüssel dieser Woche ist ARM. Diesmal - zum Üben - schreibe ich den Schlüssel gemeinsam mit der Nachricht auf. Bei einer echten Verschlüsselung ist das natürlich strengstens verboten.

Aufgabe 1: Verschlüssele die Nachricht INDERINFORMATIKWACHSENDIEBAEUMENACHUNTEN. Beachte, dass niemals Leerzeichen übertragen werden. Warum wohl?

Aufgabe 2: Entschlüssele die Nachricht WBDBLUXHDWXJXVHXMYSLXTLHOLEOSSS.

Wer hat den Klartext-Satz gesagt, und zu welchem Anlass geschah dies?

Aufgabe 3: Informiere dich über den Einsatz der Enigma im II. Weltkrieg. Es gab recht unterschiedliche Arten des Verschlüsselungsgeräts. Welche Variante wurde auf den U-Booten eingesetzt?

Aufgabe 4: Welche Variante der Enigma hatte die meisten Walzen? Wieviele Walzen waren theoretisch von Scherbius vorgesehen?

Fotos: Mirko König, Screenshots aus www.101computing.net und aus Cryptool 1 (cryptool.org), 7. 2. 2021

-------------------

Wiederholung: Symmetrische Verfahren der Verschlüsselung

1. Woche (26.-30. April 2021)

Begriffe:

Sender, Empfänger - die beteiligten Personen oder Institutionen

Klartext - die zu übermittelnde Nachricht (Botschaft)

Geheimtext (Chiffre) - der aus dem Klartext mittels des Schlüssels erzeugte und übertragene Botschaft

Schlüssel - eine Reihe von Zahlen oder Zeichenketten, die aus dem Klartext die Chiffre erzeugen und umgekehrt

CAESAR-Verfahren

Bei diesem Verfahren wird jeder Buchstabe im Alphabet um einen konstanten Wert (den Schlüssel) im Alphabet verschoben. Vom Ende des Alphabets Z wird wieder bei A weitergezählt.

Beispiel: Schlüssel 3. Aus

ABCDEFGHIJKLMNOPQRSTUVWXYZ wird

DEFGHIJKLMNOPQRSTUVWXYZABC

VIGENÈRE-Verfahren

Der Schlüssel ist hier eine Zeichenkette (ein Wort), dessen Buchstaben die Verschiebung im Alphabet vorgeben. Der Schlüssel wird an den Klartext angelegt und ggf. vervielfältigt. Dann wird jeder Buchstabe des Klartextes mit dem passenden Buchstaben des Schlüssels verschlüsselt.

Beispiel: Der Schlüssel ist BAD. B bedeutet Verschiebung 1, A bedeutet 0 (keine Verschiebung), D bedeutet 3. Aus

JEDERISTSEINESGLUECKESSCHMIED (Klartext)

BADBADBADBADBADBADBADBADBADBA (Schlüssel)

KEGFRLTTVFIQFSJMUHDKHTSFIMLFD (Chiffre)

Aufgaben

Aufgabe 1: Dieses lange Wort wurde mit CAESAR verschlüsselt, leider ist der Schlüssel verlorengegangen:

DUZPQDWQZZLQUOTZGZSERXQUEOTQFUWQFFUQDGZSEGQNQDIMOTGZSEMGRSMNQZGQNQDFDMSGZSESQEQFL

Finde den Schlüssel und das Klartextwort heraus.

Aufgabe 2: Auch dieses Wort ist ziemlich lang. Der Schlüssel ist das Gegenteil von LANG, und die Verschlüsselung ist Vigenère:

QLLMNMKTOWBRFYIJOBIRQYEDRGZFEHXRJOJSKYECSABDSNJTOVVQDLRFEHXRFYINBXETXA

Finde das Klartextwort heraus.

Aufgabe 3: Verwende das Programm Cryptool, um das Ergebnis Deiner Überlegungen zu überprüfen.

Für Windows-Nutzer steht das Programm Cryptool 1 zur Verfügung (Download - neueste deutsche Version verwenden. Menü: Ver-/Entschlüsseln - Symmetrisch(Klassisch)), alle anderen können Cryptool Online (CTO) benutzen (grünes Menü "Chiffren" verwenden, oben ist Caesar, ganz unten Vigenère).

Sendet mir eure Lösung bis Freitag, 30. April. Viel Erfolg!

Zweite RSA-Übung

8. Woche (22.-26. März)

Diesmal übt Ihr noch einmal das Verschlüsseln, Entschlüsseln und - neu - das digitale Unterschreiben mit RSA.

Prüft noch einmal Eure Schlüssel. Ich habe noch einmal nachgerechnet und ermittelt, dass die Zahl n größer als 255255 sein muss. Das bedeutet: Die Primzahlen müssen größer als 500 sein.

Die meisten von Euch haben gut funktionierende Schlüssel.

Arbeitet im (öffentlichen) Sdui-Chat. Dort stehen alle öffentlichen Schlüssel (n,a). Den privaten Schlüssel b behaltet Ihr für Euch.

Verschlüsselt eine Nachricht mit dem öffentlichen Schlüssel des Empfängers und schickt sie über den öffentlichen Chat.

Empfangt Ihr eine Nachricht, so entschlüsselt Ihr sie mit dem privaten Schlüssel.

Die meisten von Euch haben gut funktionierende Schlüssel.

Arbeitet im (öffentlichen) Sdui-Chat. Dort stehen alle öffentlichen Schlüssel (n,a). Den privaten Schlüssel b behaltet Ihr für Euch.

Verschlüsselt eine Nachricht mit dem öffentlichen Schlüssel des Empfängers und schickt sie über den öffentlichen Chat.

Empfangt Ihr eine Nachricht, so entschlüsselt Ihr sie mit dem privaten Schlüssel.

Schreibt immer die Empfänger im Klartext dazu.

Digitales Unterschreiben (Signieren)

Jetzt drehen wir die Schlüssel um. Auch das funktioniert, und zwar so:

Ihr veröffentlicht einen Text und sendet ihn an alle. Alle können ihn mit Eurem öffentlichen Schlüssel lesen und so sehen, dass er wirklich von Euch stammt. Das nennt man digitale Unterschrift (Signatur).

Ihr veröffentlicht einen Text und sendet ihn an alle. Alle können ihn mit Eurem öffentlichen Schlüssel lesen und so sehen, dass er wirklich von Euch stammt. Das nennt man digitale Unterschrift (Signatur).

Anleitung:

Verschlüsselt eine Nachricht mit Eurem privaten Schlüssel und schickt sie über den öffentlichen Chat an alle.

Die Empfänger entschlüsseln sie mit Eurem öffentlichen Schlüssel.

Wenn Ihr eine signierte Nachricht sendet, schreibt das dazu, sonst weiß niemand, wie sie verschlüsselt ist.Die Empfänger entschlüsseln sie mit Eurem öffentlichen Schlüssel.

Viel Erfolg!

Kontrollfragen

7. Woche (15.-19. März)

- Wieso nennt man die Verfahren Caesar, Vigenère und Enigma symmetrische Verfahren?

- Warum kann Caesar so leicht entschlüsselt werden?

- Wie würdest Du den Caesar-Geheimtext Nyxkenkwzpcmrsppkrbd angreifen? (Zusatzfrage: Warum stammt das Klartextwort vermutlich aus einem Text vor 1996?)

- Was ist der Schlüssel beim Caesar-Verfahren / beim Vigenère-Verfahren?

- Kannst Du die wesentlichen Bauteile der Enigma benennen? Was steht im Codebuch?

- Was ist bei der Enigma eigentlich der Schlüssel?

- Was macht die Enigma so kompliziert zu entschlüsseln (nenne 3 Gründe)?

- Auch wenn die Enigma schwierig zu entschlüsseln war, so hatte ihr System auch Schwachstellen. Kennst Du eine?

- Wie kommt es, dass man Texte durch ein Rechenverfahren mit Zahlen verschlüsseln kann?

- Was hat RSA mit Primzahlen zu tun?

- Was bedeutet asymmetrische Verschlüsselung?

- Was ist der Vorteil einer asymmetrischen Verschlüsselung?

- Welche Aussagen über die Rolle von Alice, der Empfängerin der verschlüsselten Botschaft, sind richtig?

- Alice behält ihren privaten Schlüssel für sich.

- Alice lädt ihr Schlüsselpaar in alle wichtigen Chats hoch.

- Alice berechnet ihren öffentlichen Schlüssel aus zwei großen Primzahlen und einer Quadratzahl.

- Alice berechnet ihr Schlüsselpaar aus zwei großen Primzahlen und einer weiteren Zahl.

- Alice berechnet ihr Schlüsselpaar mit Hilfe von Computerprogrammen.

- Alice entschlüsselt die Nachricht mit dem öffentlichen Schlüssel von Bob.

- Die zwei Primzahlen müssen gleich sein.

- Beim Entschlüsseln werden Zahlen potenziert.

- Alice entschlüsselt die Nachricht mit ihrem privaten Schlüssel.

- Welche Aussagen über die Rolle von Bob, dem Absender der verschlüsselten Botschaft, sind richtig?

- Bob braucht zum Senden seinen privaten Schlüssel.

- Bob braucht zum Senden den öffentlichen Schlüssel von Alice.

- Bob braucht zum Senden seinen öffentlichen Schlüssel.

- Bob erhält den öffentlichen Schlüssel von Alice durch einen berittenen Boten.

- Bob liest den öffentlichen Schlüssel von Alice in einem frei zugänglichen Medium.

- Bob kennt den öffentlichen Schlüssel von Alice nicht.

- Beim Verschlüsseln wird potenziert und ein Rest beim Dividieren berechnet.

- Beim Verschlüsseln wird die Quadratwurzel gezogen.

Übung zur RSA-Verschlüsselung

5. Woche (1.-5. März)

Schwachstelle von RSA

In der letzten Woche habt Ihr gelernt, wie die RSA-Verschlüsselung funktioniert. Dabei ist einem Schüler aufgefallen, dass bei diesem einfach erklärten Verfahren jede Zahl immer gleich verschlüsselt wird. Eine gute Beobachtung! Denn wenn jeder Buchstabe mit einer Zahl, zum Beispiel seinem ASCII-Wert oder Unicode, verschlüsselt wird, ist der hohe Aufwand von RSA nutzlos, denn dann kann man ja mit Häufigkeitsanalyse die häufigsten verschlüsselten Zahlen den häufigsten Buchstaben E, N, I, ... zuordnen.

Deshalb werden in der Praxis

- mehrere Buchstaben zu einer großen Zahl zusammengefasst (siehe unten)

- die Texte zusätzlich mit einem weiteren (symmetrischen) Verfahren verschlüsselt werden, z. B. AES, das wir in diesem Schuljahr nicht behandeln werden

Gruppen von mehreren Buchstaben / Zeichen

Für die Codierung der Nachricht verwenden wir in unserer Übung den ASCII eines Zeichens als Dezimalwert, der in Tabellen im Internet (Suchbegriffe: ascii tabelle) und in Eurem Tafelwerk aufgelistet ist.

Beispiele: A - 65, B - 66, a - 97, 1 (die Ziffer) - 49, Leerzeichen - 32. Vergleicht das mit Eurer ASCII-Tabelle.

Nun gruppieren wir immer zwei Zeichen der Nachricht, indem wir die ASCII-Werte hintereinander als eine Zahl lesen. Der übrige Buchstabe bei ungerader Anzahl wird durch 000 ergänzt.

Beispiel: Der Klartext sei CzG. Die ASCII-Werte sind 67, 122, 71.

Codiert besteht also die Klartextbotschaft aus den beiden Zahlen 67122 und 71000.

Erzeugung des RSA-Schlüsselpaars

Für das weitere Verfahren habe ich Euch ein Formular hochgeladen, das Ihr Euch am besten ausdruckt und in die Schule mitbringt (falls Ihr keinen Drucker habt, könnt Ihr in der Schule noch drucken).

Weil unsere Klartextnachrichten x nun aus Zahlen bestehen, die maximal 255*255 groß sind, aber kleiner als das Produkt n=p*q der beiden Primzahlen müssen, wählt Ihr zwei verschiedene dreistellige Primzahlen über 256, um das Schlüsselpaar zu erzeugen. Jetzt werden die Zahlen schnell sehr groß, aber keine Sorge, das Programm Wolfram Alpha rechnet mit sehr großen Zahlen genau.

Beispiel: Ich wähle p=661, q=769. Dann ist n=661*769=508309, m=660*768=506880

Als zu m teilerfremde Zahl a nehme ich eine große Primzahl, die knapp unter 506880 liegt: a=406177.

Ihr findet große Primzahlen auf einer Webseite unter dem Suchbegriff "Primzahlen bis 1000000".

Jetzt steht der öffentliche Schlüssel fest: n=508309, a=406177

Nun berechne ich meinen privaten Schlüssel: Gesucht ist ein Vielfaches von a, das beim Teilen durch 506880 den Rest 1 ergibt. Da die Zahlen so groß sind, hilft uns wieder Wolfram Alpha mit der Suche nach b, indem ich die Formel eingebe (eine Tabelle würde jetzt zu lang werden):

Damit ist der private Schlüssel b=174433 mit n=508309.

Nachrichtenaustausch

Nun wird der öffentliche Schlüssel von Alice an Bob geschickt, der seine Nachricht damit verschlüsselt und als y an Alice schickt. Alice entschlüsselt die Geheimtextbotschaft mit ihrem privaten Schlüssel.

Beispiel:

Bob schreibt die obige Nachricht 67122 und 71000 und verschlüsselt sie:

y=x^a (mod n)

y=67122 ^ 406177 (mod 508309) = 203484 (erste Zahl des Geheimtextes)

y=71000 ^ 406177 (mod 508309) = 87749 (zweite Zahl)

und schickt Alice diese beiden Zahlen, gern über einen öffentlichen Kanal.

Alice entschlüsselt und setzt also diese Zahlen in ihre Formel ein:

x=y^b (mod n)

x=203484^174433 (mod 508309) = 67122 (erste Zahl des Klartextes)

x=87749^174433 (mod 508309) = 71000 (zweite Zahl)

Nun bildet Alice in jeder Zahl von links immer Zahlen unter 256. Bei sehr kleinen ASCII-Werten kann es wenige Mehrdeutigkeiten geben, die sich aber durch Ausprobieren auflösen.Diese Zahlen sind 67, 122, 71, 000, womit die Botschaft entschlüsselt ist: CzG

Übung in der Stunde

Für diese Übung ist viel Konzentration und Disziplin notwendig. Ihr werdet aber sehen, dass die konzentrierte Tätigkeit Spaß machen wird.

In dieser Woche seid Ihr in der Schule und bildet fünf Zweiergruppen (in einer Klasse ist eine Dreiergruppe dabei). Jede Gruppe arbeitet zusammen; es ist immer eine(r) dabei, der/die die RSA-Hausaufgabe schon richtig gelöst hat. Wichtig ist, dass alle in der Gruppe das Verfahren verstehen!

1. Zuerst berechnet Ihr nach der obigen Anleitung Euer RSA-Schlüsselpaar. Die Zahl b behaltet Ihr natürlich für Euch. Eure Rolle ist jetzt Alice.

Der öffentliche Bereich ist unser Sdui-Gruppenchat. Hier werden die öffentlichen Schlüssel (n, a) und die Geheimbotschaften y ausgetauscht, sonst nichts, höchstens Fragen zum Ablauf. Ihr könnt Sdui auf dem Smartphone betreiben, wenn möglich, dann müsst Ihr Euch nicht in der Schule anmelden. Ansonsten vergesst nicht Euer Sdui-Passwort mitzubringen!

2. Nun schreibt Ihr in den öffentlichen Bereich Euren öffentlichen Schlüssel mit der Nachricht: "Gruppe 1 = Maria und Norbert haben n=... und a=... als öffentlichen Schlüssel.". Wichtig: b dürft Ihr nicht verraten! Eure Rolle ist immer noch Alice.

3. Nun denkt Ihr Euch eine kurze Textnachricht aus (max. 10 Zeichen, sonst schafft Ihr die Rechnungen nicht in der Zeit. Jetzt habt Ihr die Rolle von Bob. Bildet die Zahlen x aus den ASCII-Werten wie oben beschrieben.

4. Gruppe 1 nimmt jetzt den öffentlichen Schlüssel von Gruppe 2, 2 von 3, 3 von 4, 4 von 5 und 5 von 1. Verschlüsselt Eure Nachricht und bildet die Folge der Zahlen y. Rolle: Bob

5. Schickt die Geheimbotschaft (die Zahlen y) im öffentlichen Bereich an die Gruppe mit der um 1 höheren Zahl (5 schickt an 1). "An Gruppe 2: Die Botschaft lautet yyyyyyyy, yyyy, yyyyy, yyy" (wie gesagt, max. 5 Zahlen). Rolle ist immer noch Bob.

6. Nun habt Ihr bald selbst eine verschlüsselte Nachricht und nehmt wieder die Rolle von Alice ein. Entschlüsselt die Nachricht mit Eurem privaten Schlüssel b und bildet die Zeichen aus den ASCII-Werten. Die Botschaft sollte für Euch einen Sinn ergeben.

7. Ich schicke Euch ebenso einen öffentlichen Schlüssel und verschlüsselte Nachrichten. Schickt mir Nachrichten und entschlüsselt meine.

Ich wünsche Euch viel Erfolg!

Asymmetrische Verschlüsselung

4. Woche (22.-26. Februar)

Unsere bisher betrachteten Verfahren der Kryptografie basieren auf der Idee, dem Sender und dem Empfänger einen gemeinsam verwendeten Schlüssel an die Hand zu geben. Ver- und Entschlüsselung geschehen mit dem gleichen Schlüssel. Das bezeichnet man als symmetrische Verschlüsselung.

Ein Problem ist hier, den Schlüssel geheim übergeben zu müssen, das heißt auch, auf einem anderen Kanal als die Nachricht. Bei der Enigma mussten die gedruckten Codebücher unter Bewaffnung an die militärischen Einheiten verteilt werden, der Geheimtext wurde öffentlich als Funkspruch versendet. Bei unserer Übung der letzten Woche habt Ihr den Schlüssel einzeln über den Sdui-Chat erhalten, den Geheimtext dagegen über eine E-Mail.

Den Schlüssel öffentlich versenden ...

... ist das überhaupt möglich? Ihn sogar auf einer Webseite zum Download anbieten? Das geht, und in dieser Woche werden wir sehen, wie.

Idee eines fast unknackbaren Schlüssels

Die zündende Idee kam in den 1970er Jahren auf. Man kann Zahlen einfach und schnell multiplizieren, aber die Faktoren wieder zu ermitteln, kann ziemlich lange dauern. Ich habe Euch ein Programm geschrieben, das gegebene Zahlen (Vielfache von 10 + 1) in ihre Primfaktoren zerlegt und dabei die Zeit misst.

In dem Diagramm ist die Rechenzeit über die Anzahl der Nullen in der gegebenen Zahl minus Eins aufgetragen. Rechts sieht man, wie sich die Rechenzeit nach Einfügen der nächsten Null vervielfacht. Daran sieht man das exponentielle Wachstum (immer etwa mal 3), das wir aus den Pandemieberichten kennen. Beim Verschlüsseln ist es nicht gefährlich, sondern sogar gut: Wir müssen die Zahlen nur recht groß machen, dann dauert das Ermitteln der Primfaktoren so lange, dass es kein Computer herausbekommt, solange die Nachricht gebraucht wird.

Am besten sind zwei etwa gleich große riesige Primzahlen, die multipliziert werden. Riesig heißt hier: viele hundert Stellen. Dann ist das Produkt einfach zu groß zum Zerlegen.

So funktioniert RSA

Das RSA-Verfahren nutzt das Multiplizieren großer Primzahlen und einige weitere Techniken. Ich erkläre es Euch in diesem Film, den Ihr aufmerksam anseht und Euch Notizen macht (10 min reine Filmdauer).

Ergänzung zur Erläuterung:

Der öffentliche Schlüssel von Alice besteht aus den Zahlen n und a,

der private Schlüssel von Alice ist die Zahl b.

Nehmt Euch die Zeit, den Ver- und Entschlüsselungsvorgang zu verstehen. Schreibt das Beispiel auf und rechnet alle Schritte nach. Wenn Ihr Fragen habt, dann stehe ich im Chat oder per E-Mail zur Verfügung.

Aufgabe 1: Was bedeuten die Buchtaben R, S und A im RSA-Verfahren?

Aufgabe 2: (für BastlerInnen) Wer gern die Flash-Animation ausprobieren möchte, kann das in folgenden Schritten tun:

- Auf der Seite https://ruffle.rs/#releases das Plugin herunterladen (Browser Extension) und entpacken

(hier für Chrome)

die entpackte Erweiterung laden (Weitere Tools/Erweiterungen, Entwicklermodus einschalten)- die Webseite https://www.mathe-online.at/materialien/Franz.Embacher/files/RSA/ öffnen und damit arbeiten, z. B. das Filmbeispiel nachrechnen

Aufgabe 3: Rechne das Beispiel aus dem Film nach (Anleitung siehe Aufgabe 4). Das geht auch ohne die Flash-Animation, einfach mit einem Blatt Papier und dem Computer.

Aufgabe 4: Wähle eigene Zahlen: Die Primzahlen p und q, berechne daraus n und m und wähle eine teilerfremde Zahl a (Primzahlen gehen da immer).

- Notiere den öffentlichen Schlüssel.

- Nimm eine (kleine) Zahl als Nachricht von Bob. Verschlüssle sie nach der Formel. Nutze Wolfram Alpha für die großen Zahlen und schreibe die Geheimtextnachricht (die Zahl also) auf. (bis hierher sollten das alle schaffen)

- (schwieriger) Lass Alice den privaten Schlüssel b errechnen. Mache dazu ein Rechenblatt wie im Film (Excel oder Libre/OpenOffice).

- (schwieriger) Berechne die Klartextbotschaft von Bob aus der Geheimtextbotschaft mit Wolfram Alpha. Wenn sie wieder herauskommt, stimmt die Rechnung.

Die beiden schwierigen Aufgaben sind freiwillig. Ich bin gespannt, wer sie schafft!

Die Entschlüsselung der Enigma

3. Woche (15.-19. Februar 2021)

Wie schon in der letzten Woche erwähnt, schien die Enigma unknackbar. Wie sie doch entschlüsselt werden konnte, ist in zahlreichen Berichten beschrieben und mittlerweile auch in Büchern, Filmen und Podcasts spannend erzählt.

Einige Quellen empfehle ich Euch hier, sicher findet Ihr aber auch noch gute, vielleicht im heimischen Bücherschrank oder in den unerschöpflichen Internetressourcen.

Dieser Bericht der Zeitschrift GEO ist sehr umfangreich. Die Seite Kryptowissen berichtet ebenso. Im Spiegel gab es vor gut 2 Jahren diesen Beitrag.

Der Schriftsteller Rolf Hochhuth schrieb den Roman Alan Turing (Rowohlt Verlag 1998/2015).

Eine Liste von Filmen und einem Podcast habe ich Euch schon geschickt. Vielleicht seht Ihr euch einen der Filme gemeinsam mit der Familie an.

Informiert Euch gut und beantwortet folgende Fragen:

Aufgabe 1: Was hat es mit der "Turing-Bombe" und dem "Colossus" auf sich? Schreibe in Stichpunkten, was das für Geräte sind und was sie können.

Aufgabe 2: Nenne drei Schwachstellen der Verschlüsselung der Enigma.

Aufgabe 3: Du erhältst im Lauf dieser Woche separat einen Schlüssel und eine verschlüsselte Frage. Entschlüssle die Frage und beantworte sie im Klartext. Achtung: Jede(r) erhält eine andere Frage :-)

Download der Enigma: Wer das Cryptool nicht installieren konnte, darf sich hier die Enigma-Simulation separat herunterladen (Exe-Datei für Windows, einfach starten ohne Installation - "weitere Informationen - trotzdem ausführen"). Mit freundlicher Genehmigung des Cryptool-Projektleiters Prof. Bernhard Esslinger, an den ein herzlicher Dank geht.

Die Lösungen schickst Du bis 19. 2. 2021 an die bekannte E-Mail-Adresse.

Für die Links kann ich leider keine Gewähr übernehmen, da sie in der Verantwortung der Anbieter liegen.

Die Enigma - eine elektromechanische Maschine

2. Woche (8.-12. Februar 2021)

Zum beginnenden 20. Jahrhundert entstanden mit der Nutzbarmachung des elektrischen Stroms (hier war die Glühlampe für die Enigma entscheidend) und einer verbesserten Präzisionsmechanik neue Ideen, die teils ausgeklügelten alten Verfahren der Verschlüsselung auf eine neue Qualitätsstufe zu heben. Herausragendes Beispiel war die 1918 von dem deutschen Ingenieur Arthur Scherbius entwickelte Verschlüsselungsmaschine Enigma (griech. "Rätsel"). Wir betrachten sie näher, weil sie im II. Weltkrieg von der deutschen Wehrmacht neben dem Tastfunk mit Morsezeichen als Basis der Kommunikation genutzt wurde, für unknackbar gehalten wurde und schließlich ohne Wissen der Deutschen von britischen Kryptographen entschlüsselt wurde. Die Bedeutung der Entschlüsselung für die Verkürzung des Krieges wird sehr hoch eingeschätzt (man schätzt 2 Jahre).

Die spannende Geschichte der Enigma und ihrer Entschlüsselung ist in einer stattlichen Anzahl Büchern, Filmen und anderen Kunstwerken verewigt und mittlerweile gut bekannt.

Auf dem Bild seht Ihr das Gerät, das ich im Deutschen Museum in München aufgenommen habe. Es sieht einer Schreibmaschine ähnlich, die im Prinzip die heutige Tastaturanordnung besitzt. Die Maschine hatte einen Stromanschluss und war in ein Holzgehäuse mit Griff zum Tragen eingebaut. Auf der Oberseite sieht man die Tastatur (T), dahinter die Anzeige (A) mit Lampen, die durchscheinende Buchstaben hinterleuchten. Die Anzeige war von der gleichen Anordnung wie die Tastatur.

Ganz hinten schauen drei drehbare Walzen (W) aus dem Gehäuse. Jede Walze vermischt das Alphabet auf eine bestimmte Weise.

Auf der Vorderseite ist noch ein Steckerbrett (S) zu sehen, mit dem bestimmte Buchstaben verbunden wurden und so vor der eigentlichen Verschlüsselung mit den Walzen noch eine erste Verschlüsselung erhielten.

So arbeitet die Enigma

In der Funkstelle arbeitet ein Funker, der die Nachrichten Buchstabe für Buchstabe in die Enigma eingibt und die verschlüsselte Botschaft mit einer Morsetaste (eine Art Maus mit einer Taste) ins Funkgerät gibt. Dazu drückt er kurze und lange Signale, die an der Empfangsstelle als Pieptöne gehört und mitgeschrieben werden. Dort sitzt wieder ein Funker, der die empfangenen Buchstaben beim Hören mitschreibt und dann in die Enigma eingibt. Die angezeigten Buchstaben werden wiederum mitgeschrieben - mit Bleistift und Papier, versteht sich.

Die verwendeten Walzen und ihre Ersteinstellung des Tages sowie die Steckerbrett-Kombinationen stehen in einem Codebuch, das für einen bestimmten Zeitraum gilt und dann ausgewechselt wird. Das Codebuch ist fast noch wichtiger als die Maschine und darf auf keinen Fall in fremde Hände fallen, da sonst die Verschlüsselung sinnlos wird.

Ein gedrückter Buchstabe verbindet einen elektrischen Kontakt mit der ersten Walze, die aus dem ersten Buchstaben einen bestimmten anderen macht, die Leitung geht zur zweiten und dritten Walze und zu einer vierten im Inneren, die das Signal zu den vorangegangenen Walzen zurückschickt (Umkehrwalze). Schließlich passiert der Strom wieder die erste Walze und wird zu einer passenden Lampe der Anzeige verbunden, die im Augenblick des Drückens der Taste ihren Buchstaben beleuchtet. Während dieses Vorgangs dreht sich die erste Walze um einen Buchstaben weiter. Ist die erste eine volle Drehung weiter, so folgt die zweite usw., wie bei einem mechanischen Kilometerzähler.

So wird entschlüsselt

Der erhaltene Geheimtext wird einfach in die Enigma eingegeben, die die gleichen Einstellungen wie beim Verschlüsseln hat. Sodann erscheint wegen der Umkehrwalze genau die Klartextbotschaft. Einfach!

In Cryptool 1 findet Ihr eine gelungene Simulation der Maschine. Im Menü Einzelverfahren/Visualisierung.../Enigma findet Ihr sie.

Wer das Programm nicht installiert hat, kann die Simulation von 101computing nehmen, sie funktioniert im wesentlichen gleich (nimm die M3).

Am oberen Rand sind die Walzen (Rotoren) zu sehen. Man dreht die Einstellung für jede Walze von links nach rechts gedacht zurecht und tippt dann die Nachricht. Beispiel:

Schlüssel: GUT, das Steckerbrett benutzen wir nicht.

Klartext: SCHULE

Geheimtext:MPLHZD

Die letzte Walze hat sich jetzt bis zum Z weitergedreht. Drehe sie zum T zurück und gib den Geheimtext wieder ein. Es muss wieder SCHULE herauskommen. Probiere das aus.

Aufgaben

Der Schlüssel dieser Woche ist ARM. Diesmal - zum Üben - schreibe ich den Schlüssel gemeinsam mit der Nachricht auf. Bei einer echten Verschlüsselung ist das natürlich strengstens verboten.

Aufgabe 1: Verschlüssele die Nachricht INDERINFORMATIKWACHSENDIEBAEUMENACHUNTEN. Beachte, dass niemals Leerzeichen übertragen werden. Warum wohl?

Aufgabe 2: Entschlüssele die Nachricht WBDBLUXHDWXJXVHXMYSLXTLHOLEOSSS.

Wer hat den Klartext-Satz gesagt, und zu welchem Anlass geschah dies?

Aufgabe 3: Informiere dich über den Einsatz der Enigma im II. Weltkrieg. Es gab recht unterschiedliche Arten des Verschlüsselungsgeräts. Welche Variante wurde auf den U-Booten eingesetzt?

Aufgabe 4: Welche Variante der Enigma hatte die meisten Walzen? Wieviele Walzen waren theoretisch von Scherbius vorgesehen?

Fotos: Mirko König, Screenshots aus www.101computing.net und aus Cryptool 1 (cryptool.org), 7. 2. 2021

-------------------

In diesem Schuljahr beschäftigen wir uns mit fortgeschrittenen Verfahren der Verschlüsselung, beginnend mit einer Wiederholung.

Wiederholung: Symmetrische Verfahren der Verschlüsselung

1. Woche (1.-5. Februar 2021)

Begriffe:

Sender, Empfänger - die beteiligten Personen oder Institutionen

Klartext - die zu übermittelnde Nachricht (Botschaft)

Geheimtext (Chiffre) - der aus dem Klartext mittels des Schlüssels erzeugte und übertragene Botschaft

Schlüssel - eine Reihe von Zahlen oder Zeichenketten, die aus dem Klartext die Chiffre erzeugen und umgekehrt

CAESAR-Verfahren

Bei diesem Verfahren wird jeder Buchstabe im Alphabet um einen konstanten Wert (den Schlüssel) im Alphabet verschoben. Vom Ende des Alphabets Z wird wieder bei A weitergezählt.

Beispiel: Schlüssel 3. Aus

ABCDEFGHIJKLMNOPQRSTUVWXYZ wird

DEFGHIJKLMNOPQRSTUVWXYZABC

VIGENÈRE-Verfahren

Der Schlüssel ist hier eine Zeichenkette (ein Wort), dessen Buchstaben die Verschiebung im Alphabet vorgeben. Der Schlüssel wird an den Klartext angelegt und ggf. vervielfältigt. Dann wird jeder Buchstabe des Klartextes mit dem passenden Buchstaben des Schlüssels verschlüsselt.

Beispiel: Der Schlüssel ist BAD. B bedeutet Verschiebung 1, A bedeutet 0 (keine Verschiebung), D bedeutet 3. Aus

JEDERISTSEINESGLUECKESSCHMIED (Klartext)

BADBADBADBADBADBADBADBADBADBA (Schlüssel)

KEGFRLTTVFIQFSJMUHDKHTSFIMLFD (Chiffre)

Aufgaben

Aufgabe 1: Dieses lange Wort wurde mit CAESAR verschlüsselt, leider ist der Schlüssel verlorengegangen:

DUZPQDWQZZLQUOTZGZSERXQUEOTQFUWQFFUQDGZSEGQNQDIMOTGZSEMGRSMNQZGQNQDFDMSGZSESQEQFL

Finde den Schlüssel und das Klartextwort heraus.

Aufgabe 2: Auch dieses Wort ist ziemlich lang. Der Schlüssel ist das Gegenteil von LANG, und die Verschlüsselung ist Vigenère:

QLLMNMKTOWBRFYIJOBIRQYEDRGZFEHXRJOJSKYECSABDSNJTOVVQDLRFEHXRFYINBXETXA

Finde das Klartextwort heraus.

Aufgabe 3: Verwende das Programm Cryptool, um das Ergebnis Deiner Überlegungen zu überprüfen.

Für Windows-Nutzer steht das Programm Cryptool 1 zur Verfügung (Download - neueste deutsche Version verwenden. Menü: Ver-/Entschlüsseln - Symmetrisch(Klassisch)), alle anderen können Cryptool Online (CTO) benutzen (grünes Menü "Chiffren" verwenden, oben ist Caesar, ganz unten Vigenère).

Sendet mir eure Lösung bis Freitag, 5. Februar. Viel Erfolg!